Методы защиты информации

Информация является определяющей в обеспечении безопасности всех объектов жизнедеятельности общества. Это и объясняет тот факт, что защита от утечек информации является одним из основных направлений деятельности государства.

Все сведения предоставляются на разных физических носителях и в разной форме:

- С помощью документальной формы;

- Акустическая или речевая форма;

- Телекоммуникационная форма.

Информация представлена в графическом и цифровом виде на бумаге и магнитных носителях. Главной ее чертой является то, что она содержит данные, которые требуют защиты, в сжатом виде. Информация, которая создается в процессе переговоров, и звуковая информация, создаются системой звуковоспроизведения или звукоусилительной аппаратуры. При этом носители этого вида информации могут быть акустические механическими колебаниями, которые распространяются в окружающее пространство от источника. В процессе передачи по каналам связи, телекоммуникационная информация создается в технических средствах хранения и обработки данных. В данном случае источником информации является электрический ток. При этом в случае передачи данных по оптическому каналу и радиоканалу, носитель – электромагнитные волны.

Какие бывают методы защиты информации в зависимости от объекта

В качестве объектов информации могут быть использованы:

- Информресурсы (информационные ресурсы) Данные ресурсы могут содержать сведения, относящиеся к государственной тайне и к конфиденциальным сведениям.

- Средства и системы информатизации (системы и сеть, а также информационно-вычислительный комплекс), программные средства (операционные систем, СУБД, а также иные разновидности прикладного и общесистемного программно-аппаратного обеспечения), системы связи и АСУ. Сюда входят те средства и системы, которые работают только с «закрытой» информацией. Этими системами и средствами являются технические средства обработки, приемки, передачи и хранения данных.

- Технические средства и системы, которые не относятся к информатизированным средствам, но размещаются в помещениях для обработки секретных данных. Эти технические средства и системы являются вспомогательными.

Наиболее распространенными методами защиты информации являются следующие:

- Метод препятствия. Этот метод защиты информации предполагает физическое ограничение пути к носителям информации, которая может быть защищена.

- Методы управления доступом. Он предполагает защиту информационных ресурсов посредством контроля применения каждого их них. Это могут быть технические и программные средства, а также элементы баз данных.

- Метод маскировки. Этот метод защиты информации предполагает ее криптографическое закрытие. Для передачи данных по длинным каналам данный метод считается наиболее надежным.

- Метод регламентации. Такой вариант защиты информации предполагает минимальную вероятность несанкционированного доступа к информации.

- Принуждение. Метод защиты информации, при котором сотрудники и пользователи системы обязаны соблюдать правила обращения со всеми защищенными данными – передача, обработка и использование данных. Если они не выполняют эти условия, то могут быть подвергнуты административной или материальной ответственности.

- Побуждение. Эти методы защиты информации включают в себя такие методы защиты информации, при которых сотрудники и пользователь обязуются следовать установленному порядку, соблюдать этические и моральные нормы (придуманные и регламентированные).

Методы защиты информации, ограничивающие доступы к ней:

- Идентификация ресурсов компьютерной сети, ее пользователей и персонала (присвоение им персонального идентификатора).

- Опознание или подлинность объекта происходит по тому идентификатору, который был присвоен при входе в систему.

- Проверка полномочий включает анализ соответствия времени суток, дня, ресурса и запрашиваемых процедур согласно установленному регламенту.

- Установление регламента для того, чтобы разрешить диапазон рабочего времени.

- Каждый пользователь, который обращается к тому или иному ресурсу, должен пройти регистрацию.

- При попытке несанкционированного доступа (отказ в доступе или включение сигнализации) происходит ограничение в виде запрета на доступ к информации.

Для защиты информации используются различные методы, но в любом случае они должны быть использованы во всех сферах жизни.

Организационные методы защиты информации

Служба информационной безопасности должна быть наделена полномочиями по разработке и внедрению комплексных организационных средств защиты информации. Квалифицированные сотрудники чаще всего используют такой метод защиты информации – это информационная защита.

На данный момент разрабатываются внутренние нормативные документы, в которых будут установлены правила работы с конфиденциальной информацией (компьютерной техникой) и с компьютерной техникой.

Регулярно проводят проверку сотрудников и инструктаж по сохранению конфиденциальных данных. Кроме этого необходимо инициировать подписание дополнительных соглашений к трудовому договору, в которых четко прописана ответственность сотрудника за неправомерное использование или разглашения сведений, которые стали ему известны в процессе осуществления его профессиональной деятельности.

Кроме этого, служба безопасности должна определить зоны ответственности для исключения ситуаций, когда наиболее важная информация находится у одного сотрудника. Кроме перечисленных способов защиты информации компетентные сотрудники должны организовать работы в общих программах документооборота и следить, чтобы особо важные файлы не хранились вне сетевых дисков.

Внедряют программные комплексы для защиты информации от уничтожения или копирования любым пользователями системы, в том числе топ-менеджерами компании.

Они составляют планы, которые помогут восстановить систему в том случае, если ее система сломается.

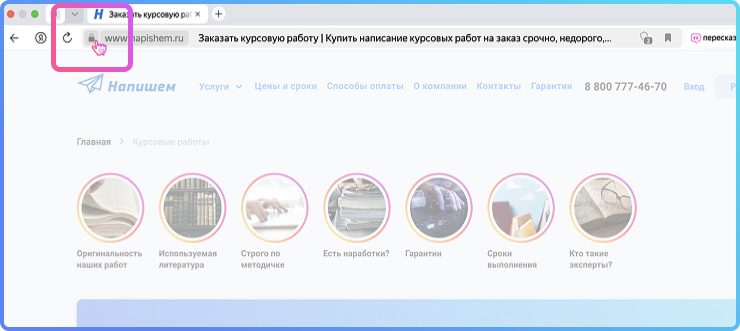

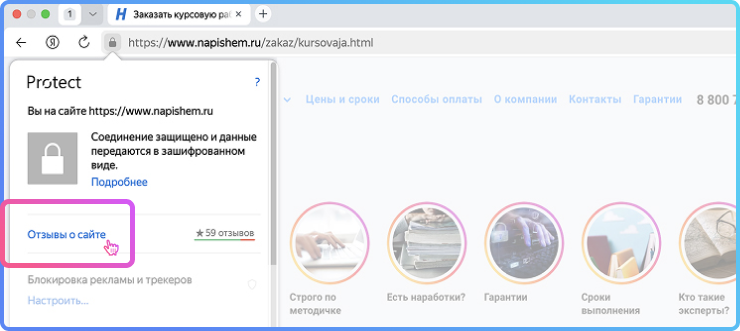

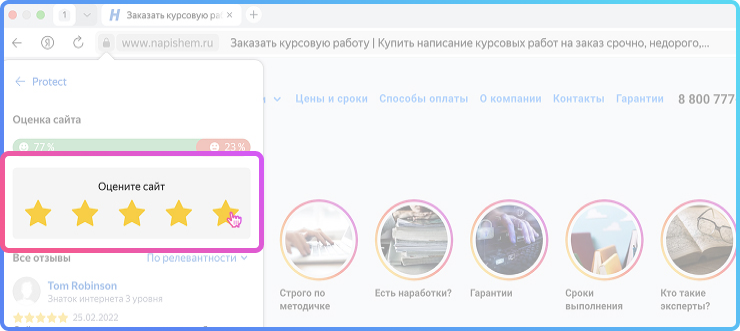

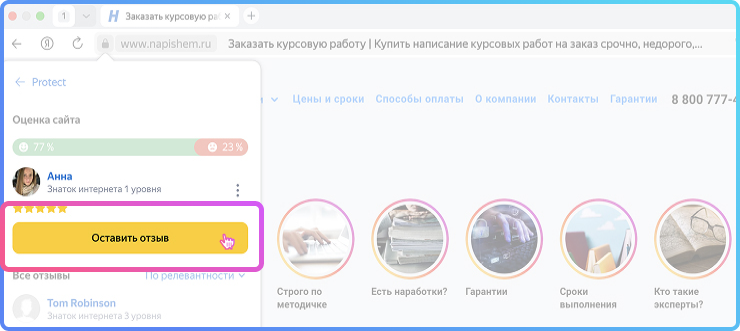

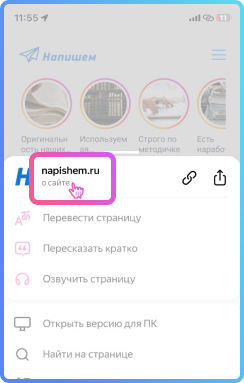

Нет времени решать самому?

Наши эксперты помогут!

Контрольная

| от 300 ₽ |

Реферат

| от 500 ₽ |

Курсовая

| от 1 000 ₽ |

Методы технической защиты информации

К основным техническим методам защиты информации относятся программные и аппаратные средства. К ним относят:

- Обеспечение удаленного хранения и резервное копирование наиболее важных информационных данных на регулярной основа.

- Дублирование и резервирование всех подсистем, которые содержат важнейшую информацию.

- Распределение ресурсов сети в том случае, когда нарушена работоспособность ее отдельных элементов.

- Обеспечение возможности применения резервных систем электрического питания.

- Обеспечение безопасности информационных данных и надлежащей защиты при возникновении пожара или повреждения компьютерного оборудования водой.

- Программное обеспечение, которое бы обеспечило надежную защиту информационных баз данных в случае несанкционированного проникновения.

В комплекс технических мероприятий по защите информации входит также обеспечение физической недоступности объектов компьютерных сетей. Оборудование помещения системой сигнализации или камерами видеонаблюдения.